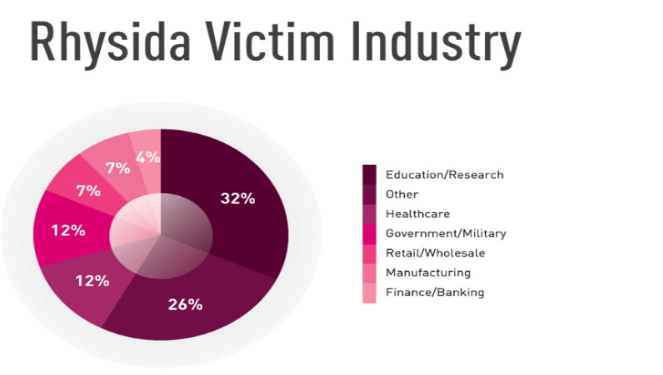

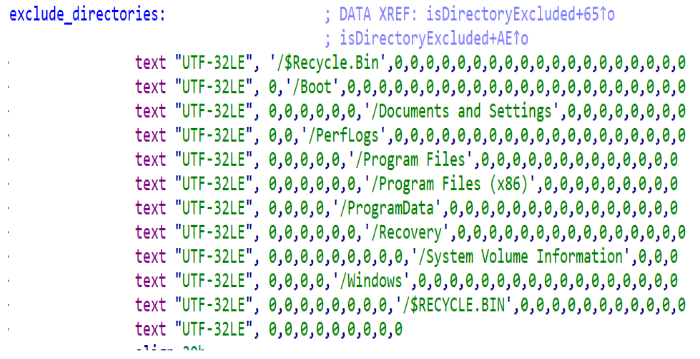

<Rhysida 랜섬웨어의 표적분야 (출처 : check point research)>

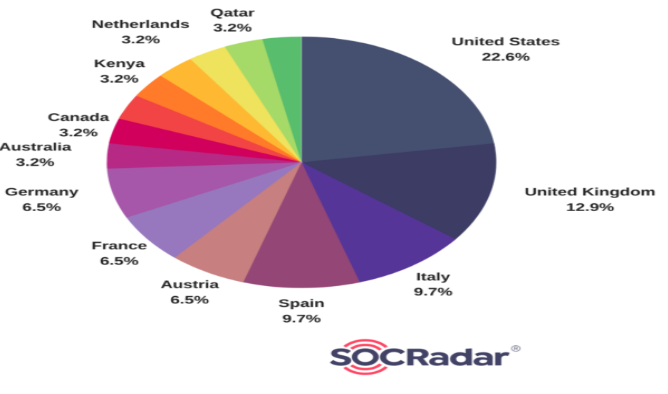

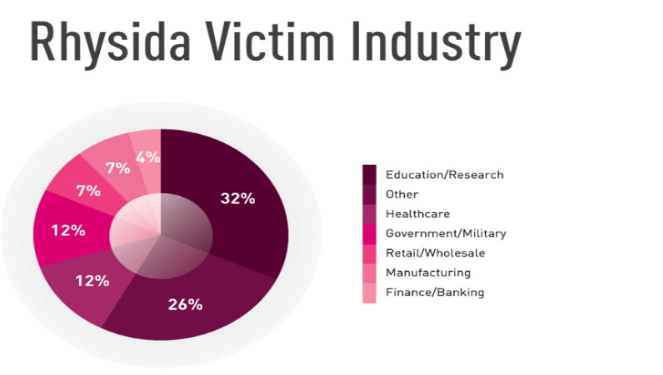

<Rhysida 랜섬웨어의 표적 국가 (출처 : socradar)>

|

Rhysida 랜섬웨어

2023년 5월 자신을 네트워크 및 시스템 내에서 보안 약점을 찾아주는

사이버 보안 팀 으로 설명하는 랜섬웨어 Rhysida가 처음 발견되었습니다.

피해자의 대부분은 미국, 영국, 이탈리아, 스페인 오스트리아 에

거주하였으며, 이전에는 교육, 정부, 제조, 기술 산업 등을 표적으로 삼는

것으로 알려진 Rhysida는 최근 도덕적 갈등때문에 대부분의 랜섬웨어

그룹이 피하는 의료 및 공중 보건 조직도 공격하기 시작하였습니다.

Rhysida 랜섬웨어 그룹의 유명한 피해로는 칠레 육군에 대한 공격과,

미국 전역의17개의 병원, 166개의 클리닉에 영향을 미친 공격에 연관이

있어, 미국 보건복지부가 Rhysida 랜섬웨어를 의료 부문에 큰 위협으로

지정한 사건이 있습니다.

|

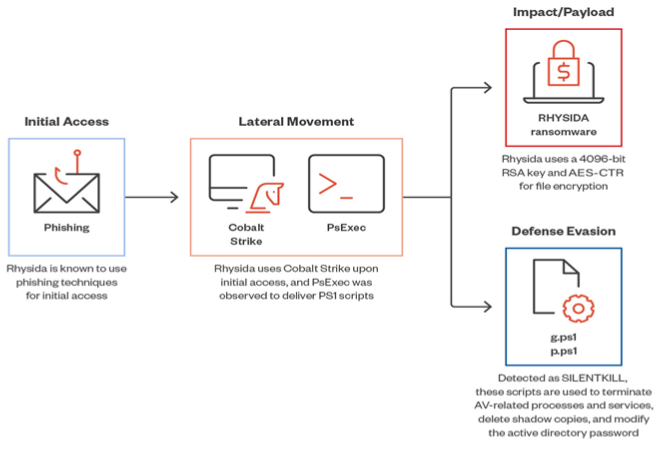

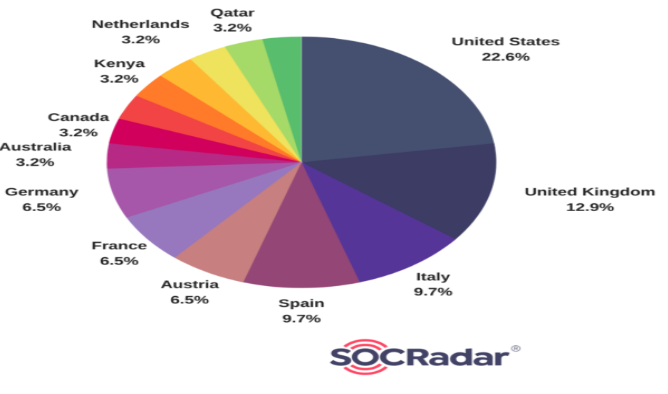

<Rhysida 랜섬웨어의 공격 과정 (출처 : trendmicro)> <Rhysida 랜섬웨어의 공격 과정 (출처 : trendmicro)> <Rhysida 랜섬웨어의 공격 과정 (출처 : trendmicro)>

|

Rhysida 랜섬웨어의 공격 과정

Rhysida 랜섬웨어는 일반적으로 피싱을 통해 피해자의 컴퓨터에 접근한

후, 시스템 내 Cobalt Strike를 사용하여 측면 이동을 합니다. 그리고,

PsExec을 실행하여 PowerShell 스크립트와 Rhysida 랜섬웨어의

페이로드를 배포하고, Trojan.PS1.SILENTKILL.A로 탐지된

PowerShell 스크립트 g.ps1은 공격자가 바이러스 백신 관련 프로세스 및

서비스 종료, 원격 데스크톱 프로토콜 구성 수정, 디렉토리 암호화를

활성화 합니다. 암호화에는 4096비트 RSA키와 AES-CTR을 사용하며,

암호화에 성공하면 .rhysida로 확장자명이 변경이 되고, 랜섬노트인

CriticalBreachDetected.pdf를 생성합니다. pdf문서 파일에는 특정 Tor

웹 브라우저를 이용하여 Rhysida 홈페이지 접속을 유도하고, 암호화 해제

협상을 위해 랜섬 노트에 제공된 고유 토큰을 사용하여 연락합니다.

|

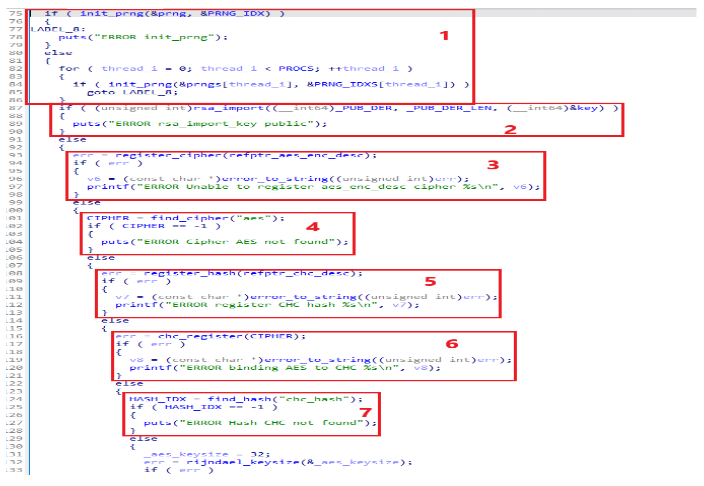

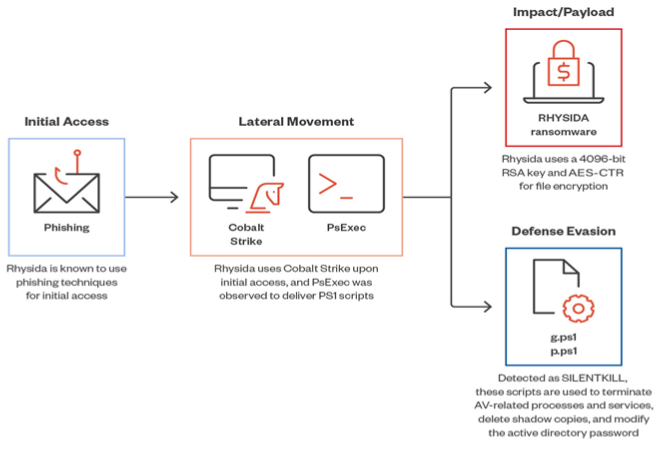

<Rhysida 랜섬웨어 암호화 알고리즘 (출처 : secplicity)>  <Rhysida 랜섬웨어 암호화에 제외할 디렉터리 목록 (출처 : secplicity)>

|

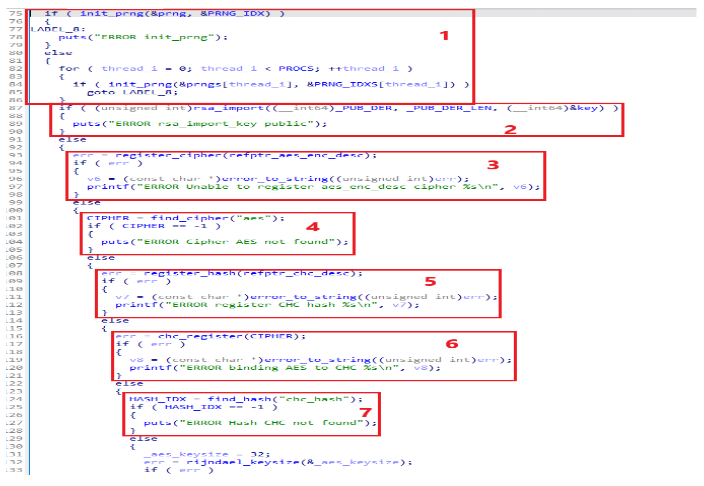

Rhysida 랜섬웨어의 암호화 과정

1. init_prng(&prng, &PRNG_IDX)Chacha20의 특성을 정의합니다.

2. RSA-4096 공개 키를 가져옵니다.

3. AES 암호화 암호를 등록합니다.

4. 다음으로 설정된 CIPHER 상수를 정의합니다.

5. CHC(Cipher Hash Construction) 해시 유형을 등록하여 사용자가

블록 암호를 사용하고 이를 해시 함수로 변환할 수 있도록 합니다.

6. AES를 CHC 해시의 블록 암호로 등록합니다. 7. HASH_IDX결과 CHC 해시에 대한 상수 세트를 정의합니다 .

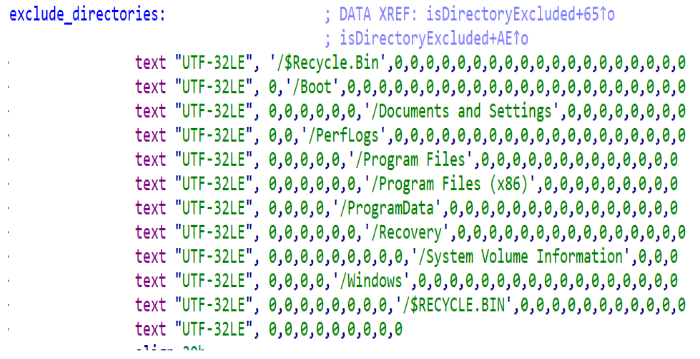

암호화 제외 대상은 운영 체제가 작동하는데 필요한 대부분의 시스템

디렉터리와, .bat .bin .cab .cmd .com .cur .diagcab .diagcfg, .diagp

kg .drv .dll .exe .hlp .hta .ico .lnk .msi .ocx .ps1 .psm1 .scr .sys .i

ni Thumbs.db .url .iso .cab등의 확장자 입니다.

|

결론

Rhysida 공격의 심각성을 고려할 때, 조직이 시스템과 데이터를 보호하기 위한 사전 조치가 중요합니다. Rhysida 랜섬웨어를 방어하기 위한 몇 가지 보안 권장

사항은 다음과 같습니다.

1. 최소 권한 원칙

사용자 및 애플리케이션의 액세스 권한을 최대한 제한합니다. 이를 통해 랜섬웨어가 파일을 암호화하거나 네트워크 전체에 확산되는 데 필요한 액세스 권한을

얻는 것을 방지할 수 있습니다.

2. 네트워크 분할

네트워크를 분할하면 네트워크의 한 부분이 손상된 경우 랜섬웨어의 확산을 제한할 수 있습니다.

3. 방화벽 및 침입 탐지 시스템의 사용 방화벽 및 침입 탐지 시스템은 의심스러운 활동을 탐지하고 차단하는 데 도움이 되며 잠재적으로 심각한 피해를 입히기 전에 공격을 중지할 수 있습니다.

4. 피싱 인식 교육

Rhysida는 랜섬웨어를 전파하기 위해 피싱 캠페인을 자주 사용하므로 모든 직원에게 정기적인 피싱 인식 교육을 제공하여 피싱 시도를 인식하고 방지하는 데

도움이 될 수 있습니다. |