|

내용

|

Kimsuky Kimsuky는 북한 정부의 지원을 받는 해커 그룹으로 알려졌으며 2013년부터 활동해왔습니다. 주로 국방, 방산, 언론, 외교, 국가기관 등을

대상으로 스피어 피싱 공격을 가하며, 조직 내부의 정보와 기술을 훔치는 것을 목표로 합니다. 초기에는 남한의 북한 관련 연구소를 공격하였고 후에는 해외 국가를 대상으로도 공격을 하는 모습이 관찰 되었습니다.

AppleSeed

AppleSeed는 Kimsuky가 운영하는 핵심인 원격 시스템 제어를 용이하게 하는 백도어 악성코드 입니다, AppleSeed의 유포는 2021년부터 시작되었으며, C&C 서버에서 수신한 명령을 실행하여 키로깅, 스크린샷, 사용자 시스템에서 파일을 수집하여 전송해 정보를 탈취하는 등

여러 기능을 제공합니다.

AlphaSeed

Kimsuky의 새로운 악성코드인 AlphaSeed는 명령 실행, 정보 탈취 등 AppleSeed와 유사한 기능을 가졌습니다. 기존 AppleSeed 악성

코드의 Go 언어 버전으로 추정이되며,해당 악성코드 안의 경로 명인 E:/Go_Project/src/alpha/naver_crawl_spy/라는 경로에 alpha가

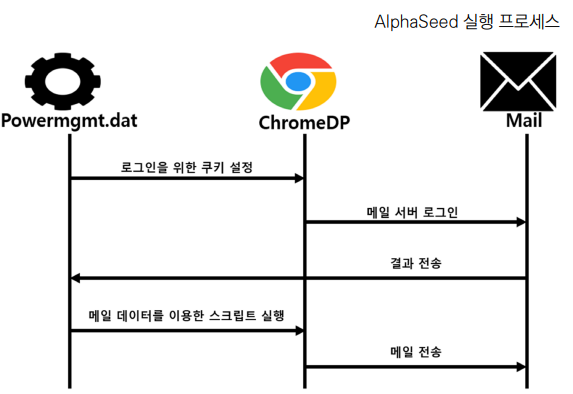

포함되어 있다는 점에서 AlphaSeed라고 명명했습니다. | AlphaSeed 실행 프로세스

Cookie값과 ChromeDP를 이용한 메일 통신 프로세스

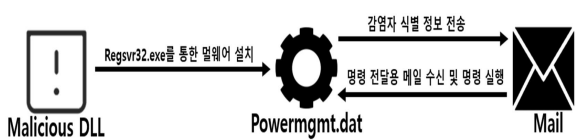

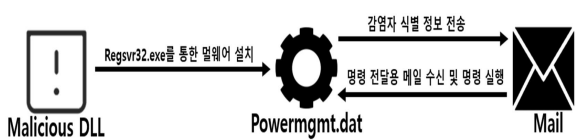

| AlphaSeed의 실행 및 통신 프로세스 regsvr32,exe를 통해 악성코드가 실행이되며, %USERPROFILE%\ 경로에 작업 디렉토리.edge를 생성하고 powermgmt.dat 파일로 자기자신을 복사, regsvr32.exe로 로드합니다. 이후 재부팅 후에도 자동으로 악성코드가 실행이 될 수

있도록 MS_SecSvc라는 이름으로 레지스트리에 등록을 합니다. 자가삭제 기능을 수행하기 위해 BAT파일을 생성하는데, 원본 DLL 파일을 삭제하는 BAT파일

과, 이 BAT파일을 삭제하는 BAT파일, 총 2개의 BAT파일을 생성합니다. 실행된 원본 파일이 powermgmt.dat인지 확인하고, 아닐 경우에는 regsvr32.exe를 통해 로드 후 종료합니다.

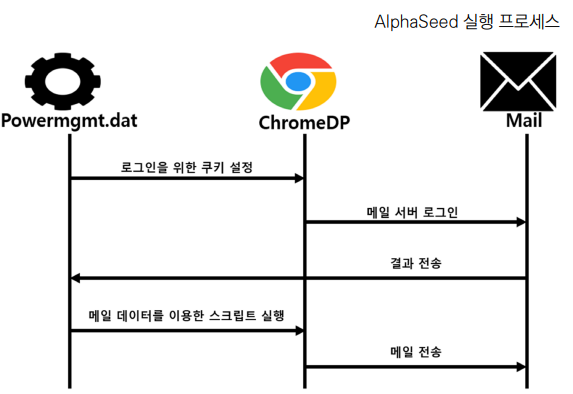

AlphaSeed는 로그인에 필요한 아이디와 패스워드 대신, Cookie값을 이용하여

로그인 합니다. 로그인에 성공하면 메일 서비스의 내게 쓴 메일함에 접근하여 정보

탈취 및 명령 전달을 수행합니다. 메일과 상호작용을 수행하기 위해 패킷 통신이

아닌, Chromedp를 이용하여 스크립트를 실행하는 방식을 사용합니다. | 암호화 복호화 프로세스

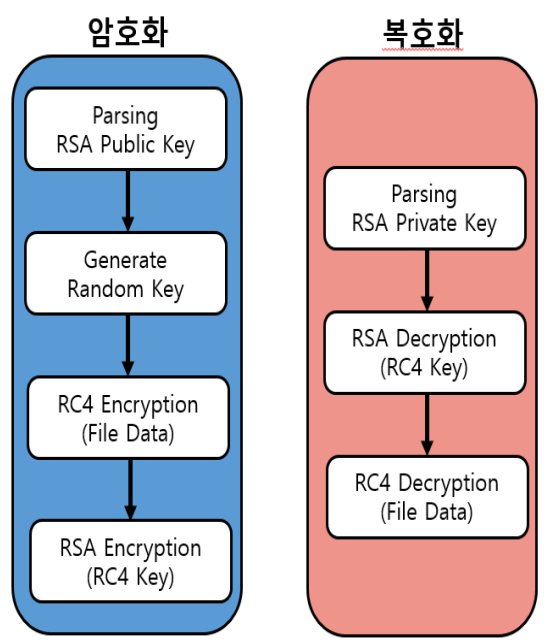

| AlphaSeed의 암호화, 복호화 알고리즘과 주요 기능

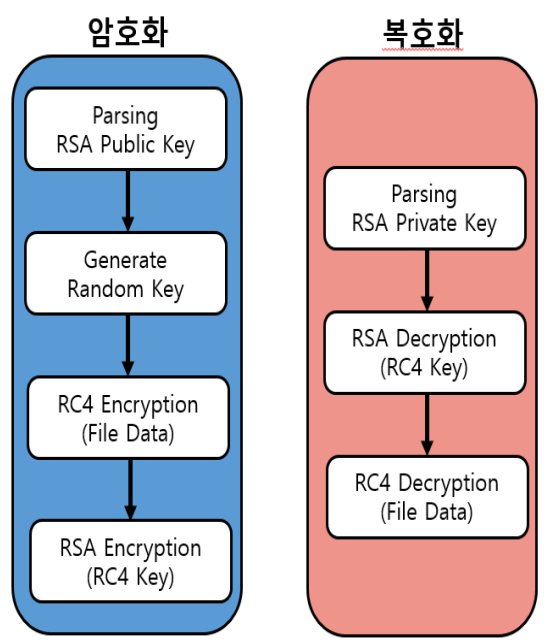

탈취한 파일에 대해 암호화를 수행하거나, 공격자 메일로 부터 받은 명령을 복호화 할때 RC4 RSA 알고리즘이 사용됩니다. 악성코드는 랜덤한 RC4 Key를 생성하고, 내부에 존재하는 ParsePKC1Publickey함수를 통해 암호화를 위한 Public

Key를 생성합니다. 다음으로 Public Key를 통해 RC4 Key를 암호화합니다. 공격자 메일로부터 받은 명령 또한 암호화 되어있는데, 이 데이터는 악성코드 내부에 별도로 존재하는 Private Key를 통해 RSA를 복호화하여 RC4 Key를 획득하고, 이후 획득한 RC4 Key로 데이터를 복호화 합니다.

감염된 시스템의 정보를 탈취하기 위해서 키로깅, 스크린샷, 재시작과 같은 기능을 수행할 수 있는데, 이는 GoRoutine을 통해 함수를 호출하여 수행할 수 있습니다. goKeylog 함수에서는 감염된 시스템에 입력되는 키 입력 데이터를 작업 디렉토리 하위에 cache_w.db 파일로 저장하고 파일을 암호화한 뒤, 네이버 메일을

통해 전송합니다. goSshot에서는 감염된 시스템의 현재 데스크탑 화면을 캡쳐하여 파일로 저장합니다. rtRestrart 함수는 프로세스 재시작을 수행합니다. | 결론

Go언어를 통해 악성코드를 업데이트하고 있는 Kimsuky의 위협은 사이버 보안의 중요성과 경계심을 강조하며, Kimsuky의 적응과 발전은 이에 대한 방어도 마찬가지라는 것을 보여줍니다.

AplphaSeed에 대한 보안 권장 사항

피싱 이메일과 악성 첨부 파일을 인식 할 수 있도록 직원을 정기적으로 교육하여 스피어 피싱 이메일의 위험에 대해 사용자를 교육하는

것이 중요합니다.

알려진 취약점이 패치되도록 모든 소프트웨어를 정기적으로 업데이트하여 Kimsuky가 무단 액세스를 얻을 경로를 줄이고, 맬웨어 및 기타 악의적인 활동을 탐지 하고 차단할 수 있는 강력한 보안 소프트웨어를 사용하여 네트워크와 시스템을 모니터링 합니다.

다른 조직 및 정부 기관과 협력하여 방어를 위한 위협 및 모범 사례에 대한 정보를 공유하고, 침해 발생 시 사고에 대응하기 위한 계획을

마련하여 보안사고에 대응합니다. |

이 콘텐츠의 저작권은 한국재정정보원에 있으며 영리적, 개인적 사용, 무단 수정을 금합니다.

|