사이버안전센터 운영

| 제목 | 대세 컨테이너 오케스트레이션 플랫폼 쿠버네티스를 겨냥한 사이버공격 증가 | ||||

| 작성자 | 사이버보안팀 | 등록일 | 2023-05-18 | 조회수 | 808 |

| 내용 |

최근 오픈소스의 운영 주체가 기존 개발자에서 빅테크 기업으로 전환되면서 빅테크들이 주도하는 ‘인공지능‘, '블록체인‘, '메타버스' 등의 차세대 기술이 오픈소스 생태계 속 시드 기술로 활용되고 성장하고 있습니다. 빅테크 기업 중 쿠버네티스는 컨테이너화된 애플리케이션을 배포, 관리, 확장할 때 수반되는 다수의 수동 프로세스를 자동화하는 오픈소스 컨테이너 오케스트레이션 플랫폼으로 최근 기업의 핵심 소프트웨어 인프라로 자리잡고 수익모델로 주목받으면서 쿠버네티스를 겨냥한 사이버공격이 계속 증가하고 있는 만큼 보안취약점의 위험성도 커지고 있습니다.

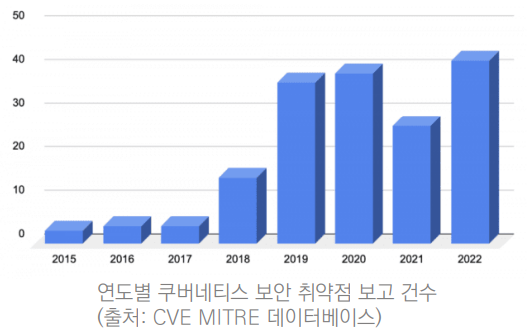

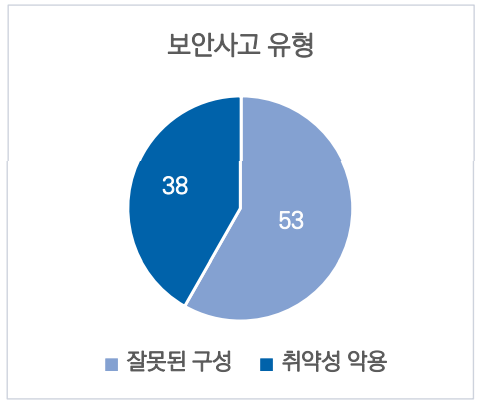

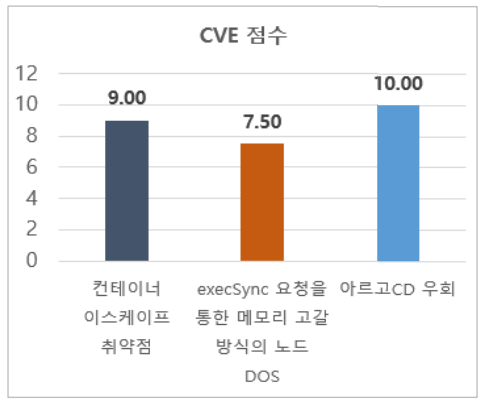

'2022 쿠버네티스 보안 상태 보고서'에 의하면, 조사 대상자 93%가 쿠버네티스 환경에 영향을 미치는 사건을 최소 한번 이상 보고했습니다. 보고된 전체 보안 사고의 53%는 잘못된 구성 , 38%는 취약성 악용으로, 공격 표면 증가와 취약성 관리 복잡성으로 인한 취약성 증가를 보여줍니다. 2022년 쿠버네티스 보안 취약점은 2019년 급증해 증가추세로 작년 연간 40건을 넘어섰습니다. 주로 발견된 취약점은 서비스거부, 권한 에스컬레이션, 우회, 버퍼 오버플로, 임의코드실행, 디렉토리 또는 파일 통과였습니다. 대표적인 취약점을 통한 사이버 공격 사례는 2017년 타이포스쿼팅 공격, 2018년 플랫맵 스트림 패키지에 악성코드 삽입, 2019년 헤로쿠와 트래비스 CI에 발급된 오쓰(OAuth) 사용자 토큰 탈취 후 손상된 아마존웹서비스 액세스 키로 접근 권한을 상승시킨 공격 등이 있습니다. 쿠버네티스의 대표적인 보안 취약점 ■ 컨테이너 이스케이프 취약점(CVE-2022-0811) 작년 주요 취약점 중 컨테이너 이스케이프는 가장 일반적인 공격 수단이었습니다. 쿠버네티스 컨테이너 런타임인 CRI-O의 컨테이너 이스케이프 취약점은 CVE점수 9.0(심각)으로 액세스 권한을 획득한 악의적 행위자가 쿠버네티스 클러스터에 팟(POD)을 생성해 호스트에서 임의의 커널 매개변수를 설정할 수 있습니다. 해커는 쿠버네티스 컨테이너를 벗어나 호스트의 루트 접근 권한을 획득할 수 있고, 이를 통해 악성코드 배포나 데이터 유출, 클러스터 이동 등을 수행할 수 있습니다.

■ execSync 요청을 통한 메모리 고갈 방식의 노드 DOS(CVE-2022-1708) CRI-O 컨테이너 런타임의 취약성으로 CVE 점수는 7.5(높음)를 받은 execSync 요청을 통한 메모리 고갈 방식의 노드 DOS취약점은 노드에서 메모리나 디스크 공간 고갈을 유발해 시스템 가용성에 영향을 미칩니다. 쿠버네티스 API 접근권한을 가진 사람 누구나 명령을 실행하거나 컨테이너에서 동기식으로 로그를 가져오는 execSync를 호출할 수 있고 출력이 크면 메모리나 디스크 공간을 가득 채워 노드나 공동 호스팅 서비스를 사용불가능하게 만드는 것이 특징 입니다. ■ 아르고CD 우회(CVE-2022-29165) CVE 점수 최고점인 10점을 받은 아르고CD 우회 취약점은 쿠버네티스 클러스터에 애플리케이션을 배포하는데 널리 쓰이는 CICD 도구 '아르고CD(ArgoCD)'에서 발견됐습니다. 인증되지 않은 사용자가 익명의 접근권한을 획득할 수 있고, 특수 제작된 JSON웹토큰을 전송해 관리자를 포함한 다른 사용자로 가장할 수 있다는 것이 큰 특징 입니다. 공격자는 아르고CD 계정이 필요없어 악용하기 매우 쉽습니다. 아르고CD 서비스 계정은 관리자 역할을 가지므로 쿠버네티스 클러스터에 대한 전체 접근 권한을 공격자에게 넘겨줄 수 있습니다 ■ 어떻게 보안을 높여야 하나 1) 서비스 계정 및 사용자에게 역할 및 권한을 할당할 때 최소 권한 원칙을 따름으로써, 공격자가 클러스터에 침투하더라도 과도한 권한을 얻을 가능성을 줄여야 합니다. 2) 큐브스케이프에서 RBAC 시각화 도우미를 활용해 불필요한 권한을 가진 역할 및 행위자를 감지하여 예방 및 대응해야 합니다. 3) 악의적인 행위자가 측면 이동을 달성하고 데이터를 유출하는 것을 더 어렵게 하기 위해 심층 방어 기술을 사용해야 합니다. 4) 쿠버네티스 매니페스트 파일, 코드 저장소 및 클러스터를 자주 지속적으로 스캔하여 예방해야 합니다. 5) 취약점 공개 직후 해커가 패치되지 않은 대상을 겨냥하는 경우를 대비하기 위해 쿠버네티스 클러스터에서 소프트웨어 패키지를 정기적으로 업데이트하는 프로세스를 설정하여 최신화 해야합니다. |

||||

| 이전 글 | 클라우드 서비스 보안인증제도(CSAP) 개편 동향 |

|---|---|

| 다음 글 | 북한 사이버 공격, 악성 이메일 공격 비중 가장 높아 |

- 담당부서 : 사이버보안부

- 전화번호 : 02-6908-8235

- 담당자 : 심**

Q. 이 페이지에서 제공하는 정보에 대하여 어느 정도 만족하셨습니까?

평균 4.5점 / 47명 참여