결론 메두사 랜섬웨어는 2022년 후반부터 활동이 포착된 RaaS 플랫폼으로 2023년 초부터 주로 Windows 기반 환경을 대상으로 활발

하게 활동하며 악명을 떨쳤습니다. 해당 랜섬웨어는 의료, 교육, 법률, 보험, 기술, 제조 등 다양한 산업 분야의 조직을 공격 대상으

로 삼고 있습니다.

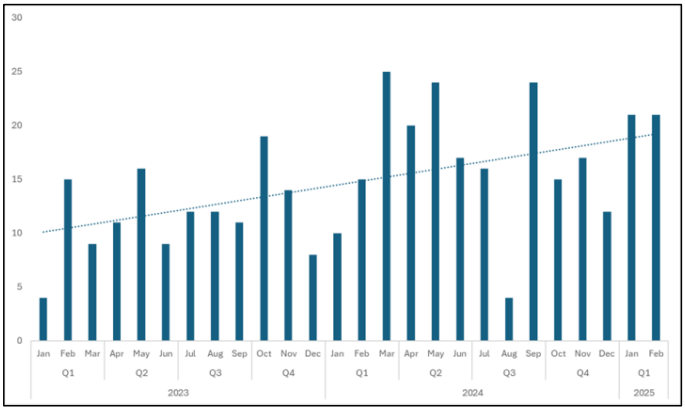

2023년부터 현재까지 총 400건 이상의 공격을 감행했으며 2025년 초 두 달 동안에만 40건 이상의 공격이 확인되어 공격 빈도가

가파르게 증가하고 있습니다. 이는 메두사 랜섬웨어 조직이 전 세계적으로 공격을 확대하면 주요 사이버 보안 위협으로 부상하고

있어 각별한 주의가 필요합니다.

메두사 랜섬웨어에 대응하기 위한 조치사항

• 운영 체제, 소프트웨어, 펌웨어 등 알려진 취약점이 악용되지 않도록 위험 수준에 따라 적절한 시기에 패치하고 최신 상태로 유지합니다.

• 초기 감염된 장치나 동일 조직 내 다른 장치로의 측면 이동을 차단하기 위해 네트워크를 분할합니다.

• 신뢰할 수 없거나 출처가 불분명한 트래픽이 내부 시스템의 원격 서비스에 접근하지 못하도록 네트워크 트래픽을 필터링합니다.

• 계정이 탈취되더라도 추가 인증 없이 접근하지 못하도록 다중 인증을 활성화합니다.

• 정기적인 백업을 통해 데이터 복구가 가능하도록 하며 피싱 및 악성 이메일에 대한 교육을 통해 보안 인식을 높일 수 있도록 합니다.

|