사이버안전센터 운영

| 제목 | HTML Smuggling을 활용 중인 멀웨어 | ||||

| 작성자 | 사이버보안팀 | 등록일 | 2023-06-27 | 조회수 | 1153 |

| 내용 |

HTML Smuggling이란? HTML Smuggling은 특수한 형식의 HTML 주석이나 HTML 태그 내에 악의적인 코드를 숨기고, 자바스크립트의 동적으로 실행되는 특성과 HTML5의 다양한 콘텐츠 형식을 지원하는 특성을 이용해 유저가 특정 HTML 페이지를 방문 시 자동으로 파일을 다운 받도록 하는 기법입니다.

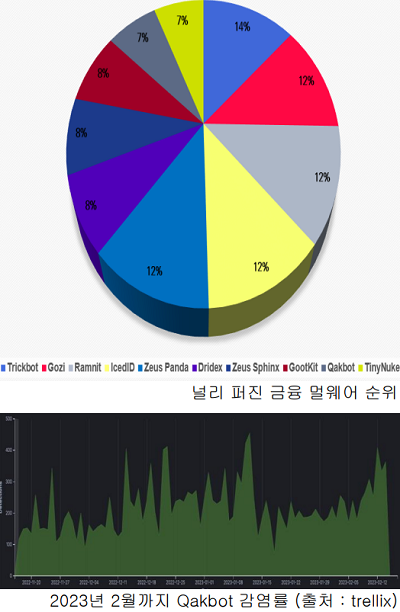

HTML Smuggling의 사용 목적 보통 멀웨어와 같은 특정파일을 유포할 경우, 파일이나 문서를 첨부하여 사용자에게 실행을 유도하지만, 파일을 다운로드할 때 트래픽이나 특정 솔루션에 의해 탐지될 가능성이 있습니다. 하지만 HTML Smuggling은 파일의 내용을 직접 HTML 코드 안에 포함시킬 수 있으며, 자바스크립트를 이용하여 웹 애플리케이션 내에서 파일을 조립하고 바로 다운로드하는 방식을 사용합니다. 이는 탐지 시스템이 네트워크 트래픽을 검사하여 악성 파일을 탐지하기 어렵게 만듭니다. 그래서 악성코드 유포자들의 HTML Smuggling 사용 목적 중 제일 큰 이유는 솔루션에서 탐지가 어렵다는 특징과, 사회공학 기법을 이용하여 사용자가 다운로드 된 파일을 실행하도록 성공할 확률이 높기 때문인 것으로 보입니다. HTML Smuggling을 활용한 멀웨어 HTML Smuggling을 활용한 대표적인 멀웨어로 Qakbot과 코발트 IcedID가 있습니다.

Qakbot Qakbot은 악성코드의 일종으로, 주로 금융 정보를 탈취하기 위해 사용되는 트로이목마입니다. 주로 피싱 메일이나 스팸메일, 악성 URL, 컴퓨터 취약점 등을 통해 유포되고 있으며 피해자의 컴퓨터에서 정보를 수집하고 기록하여 사용자의 민감한 정보를 탈취하기 위해 키로깅(key logging)과 같은 기능을 사용합니다. 이 악성 소프트웨어는 또한 백도어(back door) 기능을 가 지고 있어, 해커가 원격으로 감염된 컴퓨터에 접속하고 제어할 수 있습니다. 이를 통해 해커는 시스템을 제어하여 다른 악성 활동을 수행하거나 악성 파일을 설치할 수 있습니다. Qakbot과 같은 상업용 악성코드들이 MS 오피스 매크로 대신 원노트를 이용하여 실행되는 사례와, 기존 정상 메일을 가로채 악성 파일을 첨부해 회신한 형태인 이메일 하이재킹 방식이 증가하고 있습니다.

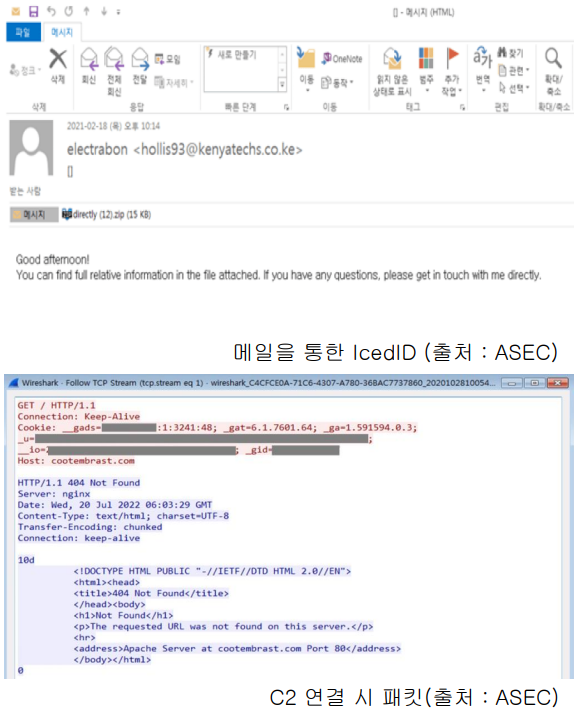

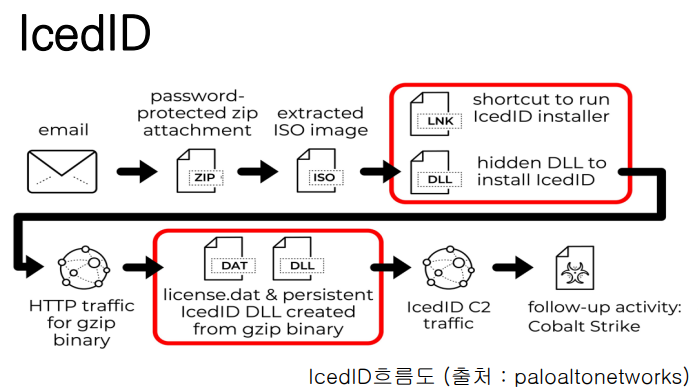

IcedID BokBot 으로도 불리는 IcedID 악성코드는 주로 피싱 이메일, 악성 첨부 파일 등을 통해 사용자의 시스템에 침투합니다. 사용자가 이러한 링크를 클릭하거나 악성 첨부 파일을 열면, IcedID는 사용자의 컴퓨터에 설치되어 백도어 기능을 수행합니다. 이를 통해 해커는 피해자의 시스템을 원격으로 제어하고, 금융정보와 인증정보를 탈취하는 등의 악성 활동을 수 행할 수 있습니다. 주로 뱅킹 트로이목마로 알려져 있으며, 사용자의 은행 계정 정보 및 기타 민감한 정보를 탈취하는 것을 목표로 합니다. 또한, 이 악성 코드는 원격 Command and Control (C2) 서버와 연결하여 해커에게 제어 및 지시를 받습니다. 이를 통해 해커는 추가적인 페이로드를 배포할 수 있으며, 랜섬웨어나 "hands-on-keyboard" 공격과 같은 다른 악성 코드들을 시스템에 설치할 수도 있습니다. 또한, 크리덴셜(인증 정보)을 탈취하여 다양한 서비스나 시스템에 대한 액세스 권한을 얻으려고 시도하기도 합니다. 뿐만 아니라, IcedID는 취약한 네트워크에서 측면 이동(lateral movement) 기능을 포함하고 있습니다. 이는 악성 코드가 한 시스템에서 다른 시스템으로 확산되는 능력을 의미합니다. 이를 통해 IcedID는 네트워크 내에서 퍼져 다른 시스템을 감염시키고, 추가적인 탈취 및 공격 활동을 수행할 수 있습니다.

결론 HTML을 활용하는 멀웨어 전달 방법 중 하나인 HTML Smuggling은 공격자가 HTML 콘텐츠를 악성 코드로 가려서 전달하는 기법 입니다. 이때, 일반적인 보안 검사에서는 주로 HTML 첨부 파일만 확인되고, 내부에 숨겨진 악성 코드는 탐지되기 어려울 수 있습니다. 이렇게 악성 코드가 HTML Smuggling을 통해 전달되면, 공격자는 디스크 이미지 데이터를 획득하여 초기 엑세스 권한을 얻을 수 있습니다. 신뢰할 수 없는 이메일은 열지 않고 메일에 첨부된 URL 또는 첨부 파일을 클릭하지 않는 습관을 가지도록 정기적인 보안 교육을 통해 경각심을 가져야 합니다. |

||||

| 이전 글 | 타이탄스틸러 악성코드에 대한 주의 필요 |

|---|---|

| 다음 글 | AXLocker 랜섬웨어주의 |

- 담당부서 : 사이버보안부

- 전화번호 : 02-6908-8235

- 담당자 : 심**

Q. 이 페이지에서 제공하는 정보에 대하여 어느 정도 만족하셨습니까?

평균 4.3점 / 69명 참여