|

내용

|

AXLocker 랜섬웨어

랜섬웨어는 사용자의 동의 여부와 무관하게 사용자의 장치에 설치되어 암호화된 파일의 이름을 변경하거나,

파일에 확장자를 추가합니다. 그러나 최근에 발견된 AXLocker는 암호화 된 파일의 파일 이름을 변경하지 않고 원본

파일명과 원본 아이콘을 그대로 사용하여 공격을 하였습니다. 또한 이중 갈취 기술을 사용하여 피해자의 장치에서

중요한 데이터를 빼낸 후 파일의 속성을 변경, 육안으로 발견되지 않게하거나 암호화가 완료된 후 팝업 창에 랜섬

노트를 표시하여 대가를 요구하는 등의 방법도 사용하고 있습니다.

이처럼 이번에 새롭게 발견된 AXLocker는 컴퓨터 이름, 사용자 이름, 시스템 IP 주소, 시스템 UUID 및 Discord

토큰과 같은 데이터를 수집하여 감염된 피해자의 디스코드 계정까지 도용하는 등 기존 랜섬웨어 보다 지능적이고

발전된 공격 방법을 가지고 있어 각별한 주의가 필요합니다.

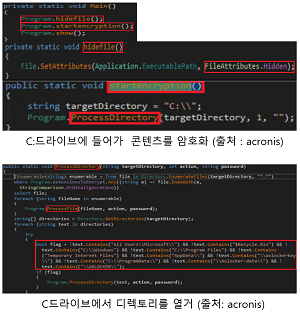

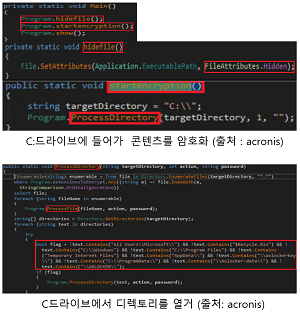

| AXLocker는 자체 속성을 이용하여 자신을 숨길 수 있습니다.

다음으로 AXLocker 호출 startencryption() 함수로 타겟

디렉토리인 C드라이브로 들어가 콘텐츠를 암호화 합니다. 함수

내에는 디렉토리를 열거하여 파일을 검색하는 코드가 포함되어

있습니다.

ProcessDirecory() 함수는 모든 C드라이브 에서 사용 가능한

디렉토리를 열거하여 파일을 검색하는 코드 입니다. 리스트에

있는 특정 디렉토리를 무시하고 건너뛸 수 있습니다.

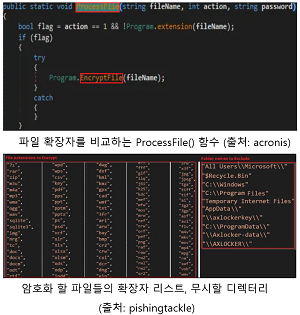

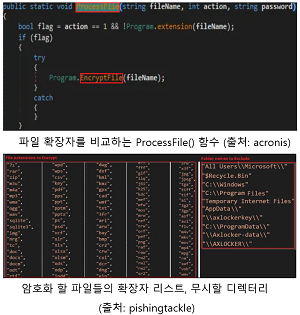

|  | ProcessFile() 함수는 리스트에 등록된 파일 확장자와 비교하는

함수입니다. 리스트에 등록된 특정 파일 확장자를 대상으로

암호화를 진행합니다.

Encryptfile() 함수는 안에 있는 AESEncrypt() 함수는 AES-256-CBC

암호화 알고리즘을 사용하여 파일을 암호화 합니다. 암호화 된

파일의 수가 계산되고 나중에 서버로 전송이 됩니다.

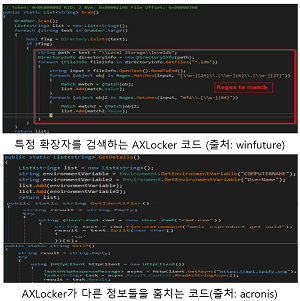

|  | EncryptionFIle 매서드 안에서 볼 수 있는 이 새로운 암호화 루틴

은 SHA4 알고리즘을 사용해서 해시된 변수 password에 저장된

문자열을 가지고 옵니다. 이것과 처음 8바이트로 초기화된 솔트

를 사용하여 AES-256으로 파일을 암호화 하는데 사용할 256비트키를 만듭니다.

공격자가 이러한 유형의 대칭 암호화를 사용하는 경우 일반적으로 임의의 암호 솔트를 생성하면 공격자만이 암호화에 사용되는

키를 알 수 있습니다.

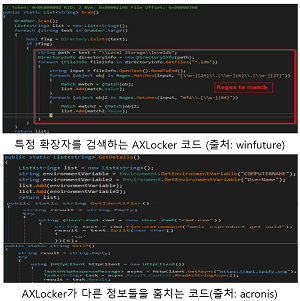

|  | 사용자가 데이터베이스를 열 때 만들어지는 파일인 확장자가

ldb인 파일을 검색하고, 이러한 파일에서 특정 정보를 검색하여

목록에 저장합니다.

디스코드 토큰 외에도 사용자 이름, IP 주소, 및 시스템 UUID 등

더 많은 정보를 찾아 디스코드에서 제공하는 웹훅 기능을 악용하여 사용자의 PC에서 수집한 정보들을 공격자가 운영하는 디스코드 채팅 방으로 전송합니다.

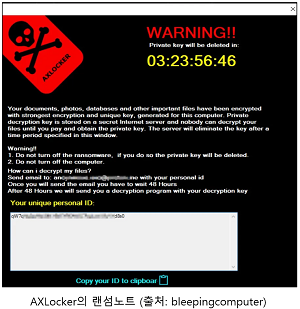

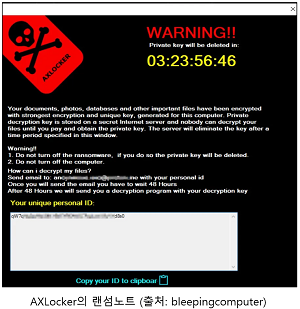

|  | AXLocker에는 랜섬 노트가 포함된 팝업 창을 피해자에게

표시합니다. 랜섬 노트에는 48시간의 타이머가 포함되어 있고,

피해자가 돈을 지불할 때 까지 시간은 줄어듭니다.

보통의 공격자는 금전을 요구하며 요즘에는 비트코인 같은

가상 화폐로 거래를 하는 것으로 알려졌습니다. 공격자에게

연락할 수 있도록 공격자의 고유ID와 탐지를 피하기 위해

익명의 이메일 제공업체 이메일 주소가 적혀 있습니다.

하지만 공격자에게 돈을 지불한 후에도 암호 해독 도구를

제공하지 않을 수 있으므로 공격자와 통신을 하는 것을

권장하지 않습니다.

|

■ 결론

랜섬웨어 AXLocker는 개인과 개인 Discord 계정을 대상으로 많은 공격을 시도하고 있습니다. 이러한 공격으로부터 발

생되는 피해를 최소화 할 수 있는 가장 좋은 방법은 일반 네트워크와 다른 물리적 오프라인 위치에 저장된 모든 데이터를 정기적으로 백업하고, 소프트웨어를 최신 상태로 유지하는 것입니다. 또한 정기적으로 패치를 적용하고, 바이러

스 백신 소프트웨어를 사용하여 장치에 악성 소프트웨어가 있는지 감지할 수 있어야 합니다.

AXLocker가 감염된 후에는 랜섬웨어가 훔친 디스코드 토큰을 악용하여 도난당한 Discord 계정의 소유자를 사칭하고

연락처에 대출을 요청하거나 멀웨어를 확산시키는 등의 2차 피해가 발생할 수 있기 때문에 디스코드 암호를 변경하여

추가 피해를 막아야 합니다.

|

|